En el ranking de los últimos meses se ha estado destacando un gusano descubierto en octubre del año pasado. Si bien el mismo no presenta demasiadas características especiales que lo puedan hacer parecer distinto a cualquier otro, ha sabido permanecer vigente a través del tiempo.

Descripción General

Este malware aparentemente fue desarrollado en Indonesia por el grupo “HVM31-JowoBot #VM Community“ como puede apreciarse en diversas partes del código fuente o en mensajes emitido por el mismo.

El objetivo del mismo es crear una red de equipos zombies infectados (botnets), que puedan ser controlados remotamente para los fines que el autor desee. Estos fines suelen involucrar envio de spam, phishing y ataques de DOS a diversos sitios de Internet.

La primera versión de Brontok, que apareció en octubre de 2005, fue un gusano desarrollado en Visual Basic 6.0 con un tamaño de 80 Kb sin empaquetar. Las versiones posteriores han sido empaquetadas, con distintos programas como UPX o MEW, para disminuir su tamaño, facilitar su distribución y dificultar su detección.

Método de Infección

Utiliza el envío de correo masivo como principal forma de propagación. Para recolectar direcciones de mail desde el equipo infectado y se auto-envía utilizando su propio motor SMTP.

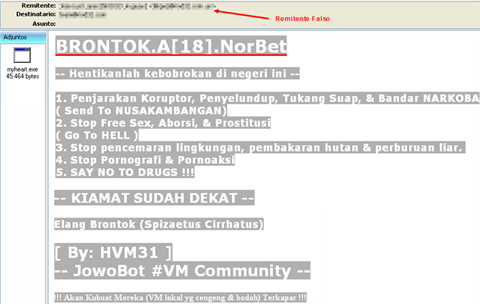

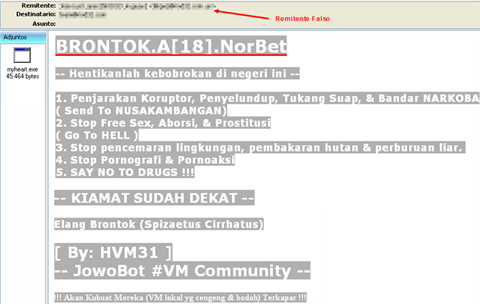

Una vez robada las direcciones de correo a las cual puede enviarse, y realizado el envio, al usuario le llega un mail con un remitente falso, asunto del mensaje vacio y con un archivo adjunto cuyo nombre varía segun determinadas reglas utilizadas por el gusano.

El correo que llega al usuario tiene la siguiente apariencia:

Si el usuario ejecuta el archivo adjunto, notará que se abre una ventana con la carpeta 'Mis Documentos'. Esto es indicativo que el gusano ya está residente en memoria y a tomado el control absoluto del sistema infectado.

Esto que parece una exageración, no lo es. Algunas de las acciones realizadas en estos breves instantes son las siguientes:

- Modificación de diversas claves del registro para asegurar su estadía y ocultamiento en el sistema.

- Control del Modo a Prueba de fallos para evitar su detección y remoción.

- Reinicios del equipo al intentar abrir ciertas aplicaciones que 'pueda atentar contra su seguridad'.

- Detección de procesos del sistema y de aplicaciones de seguridad que puedan facilitar su detección y/o remoción.

- Diversas técnicas de engaño para lograr que el usuario ejecute el troyano.

- Modificación de archivos del sistema para evitar la actualización de diversas herramientas de seguridad.

- Creación de carpetas y archivos ocultos para asegurar su permanencia en el sistema.

Otras formas utilizada para su propagación es la copia de sí mismo a los recursos compartidos de los equipos a los que tiene acceso.