El adjunto es del tipo "audio/x-wav", con el nombre README.EXE. El Internet Explorer interpreta que en realidad se trata de un archivo de audio (cuando no lo es), y eso ocasiona que sea "reproducido" en forma automática cuando se abre el mensaje.

El mensaje puede tener un asunto extremadamente largo, o ninguno.

En el interior del archivo se puede encontrar la siguiente cadena:

Concept Virus(CV) V.5, Copyright(C)2001 R.P.China

El usuario navega por un sitio infectado con un navegador sin el parche, y automáticamente el archivo README.EXE es descargado y ejecutado en su máquina, sin necesidad de hacer clic en ningún enlace. Esto se produce por la misma causa mencionada en el punto anterior.

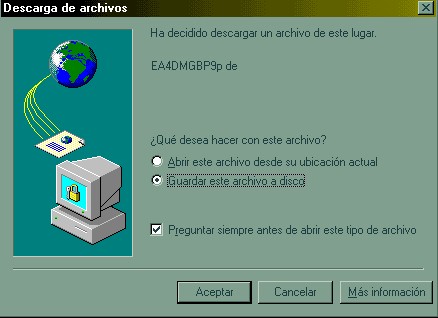

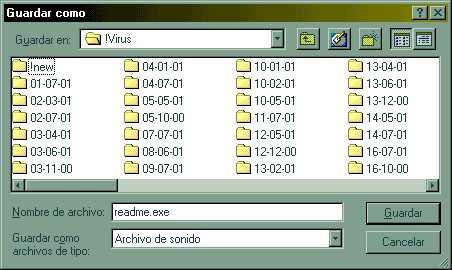

Si el usuario acepta la descarga, aparece esta otra pantalla:

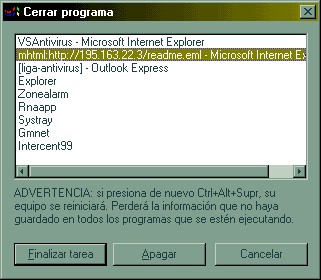

Luego de la descarga, puede quedar esta tarea activa (mhtml:http:....readme.eml). Pulse CTRL+ALT+SUPR, márquela y pulse en Finalizar tarea:

El gusano suplanta la librería RICHED20.DLL (esta librería deberá ser recuperada desde el CD de instalación luego de quitar el virus del sistema). Actúa entonces como una librería de enlace dinámica (DLL, Dinamically Link Library). Este DLL es utilizado por todas las aplicaciones que utilizan texto RTF (Rich Text Format). El formato RTF se suele considerar seguro al suplantar el formato .DOC sin peligro de virus de macros. Con esta acción, el virus se ejecutará cada vez que el usuario quiera abrir un archivo .RTF.

También se copia en estas ubicaciones:

- C:\WINDOWS\MMC.EXE

- C:\WINDOWS\SYSTEM\LOAD.EXE

- C:\WINDOWS\SYSTEM\RICHED20.DLL

También se crean copias en la carpeta de archivos temporales de Windows con nombres aleatorios con el patrón MEP*.TMP y MEP*.TMP.EXE, por ejemplo:

- mep1A3.TMP.exe

- mepE001.TMP.exe

- mep01E1.TMP

Los archivos .EXE y RICHED20.DLL tienen atributos de ocultos (+H) y de sistema (+S), lo que hace que no puedan ser vistos dependiendo de la configuración de Windows.

[boot]

shell=explorer.exe load.exe -dontrunold

Esto hace que el gusano se active cada vez que Windows se reinicia. Es necesario volver el contenido de esta línea al estado como se indica a continuación, luego de la limpieza del sistema con un antivirus:

[boot]

shell=explorer.exe